Cybersécurité

&

Infrastructure

"sans le partage, la connaissance n'est rien"

à propos

Je m’appelle Gabriel CHOLLET.Il s’agit d’un site personnel dont je me sers avant tout pour conserver toutes les informations qui me semblent utiles, sur les sujets des nouvelles technologies et de la sécurité dans le monde fascinant de l’information et la communication principalement, bien qu’il puisse aussi y avoir d’autres sujets qui seront traités, cela restera somme toute assez marginal dans l’utilisation générale.À noter aussi que je suis beaucoup plus actif sur le réseau social professionnel LinkedIn.Si je devais me définir, je dirais que je suis un éternel apprenti, une personne qui a la tête dans les nuages tout en gardant les pieds sur terre. Bref, rester humble devant la pléthore de savoir et la masse de connaissance qu’il me reste à appréhender ; savoir partager et pourquoi pas transmettre les quelques notions que je possède, grosso modo la devise peut être : “Si tu ne sais pas, demande ! Si tu sais, partage !” pour paraphraser INpact-Hardware qui est devenu PC INpact puis Next INpact, célèbre site internet dont le statut est maintenant celui de service de presse en ligne, et pour lequel j’ai eu le privilège d’être l’un des nombreux modérateurs, ce fût une riche expérience que je recommande à tout le monde.

Cartographie du système d’information

Wordpress statistiques cybersécurité

Agilité & sécurité numériques : méthode et outils à l'usage des équipes projets

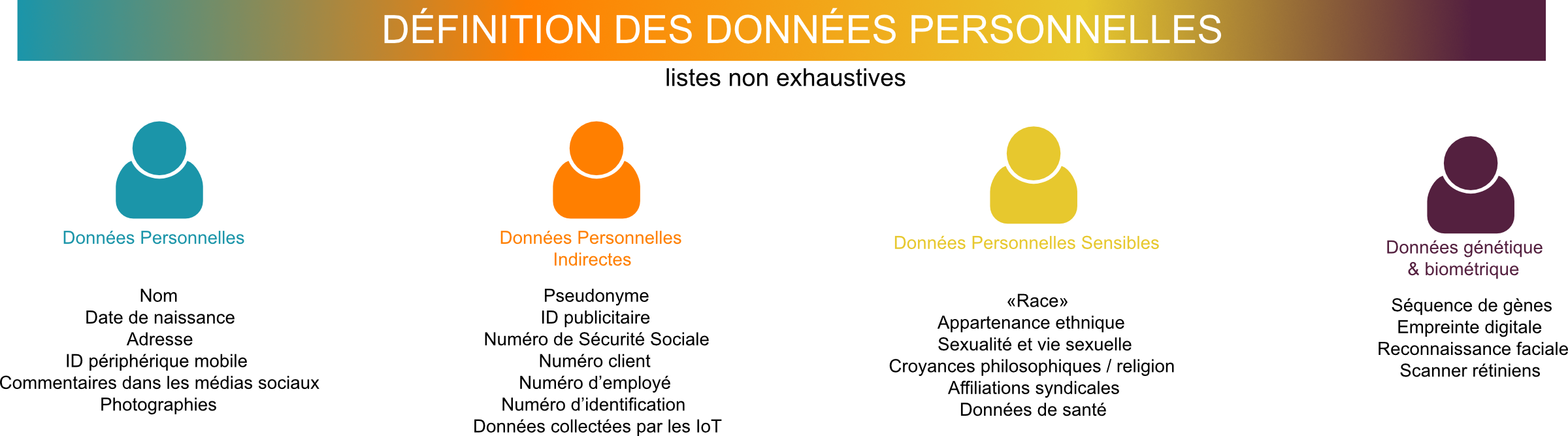

Données personnelles, c'est quoi ?

PCA, PRA, MCO, RPO, RTO, euh… mais c’est pas un peu la même chose tout ça ?

17 fiches pratiques de la CNIL

Sécurité, loyauté et utilisateurs…

Mises en demeure de la CNIL concernant Google Analytics

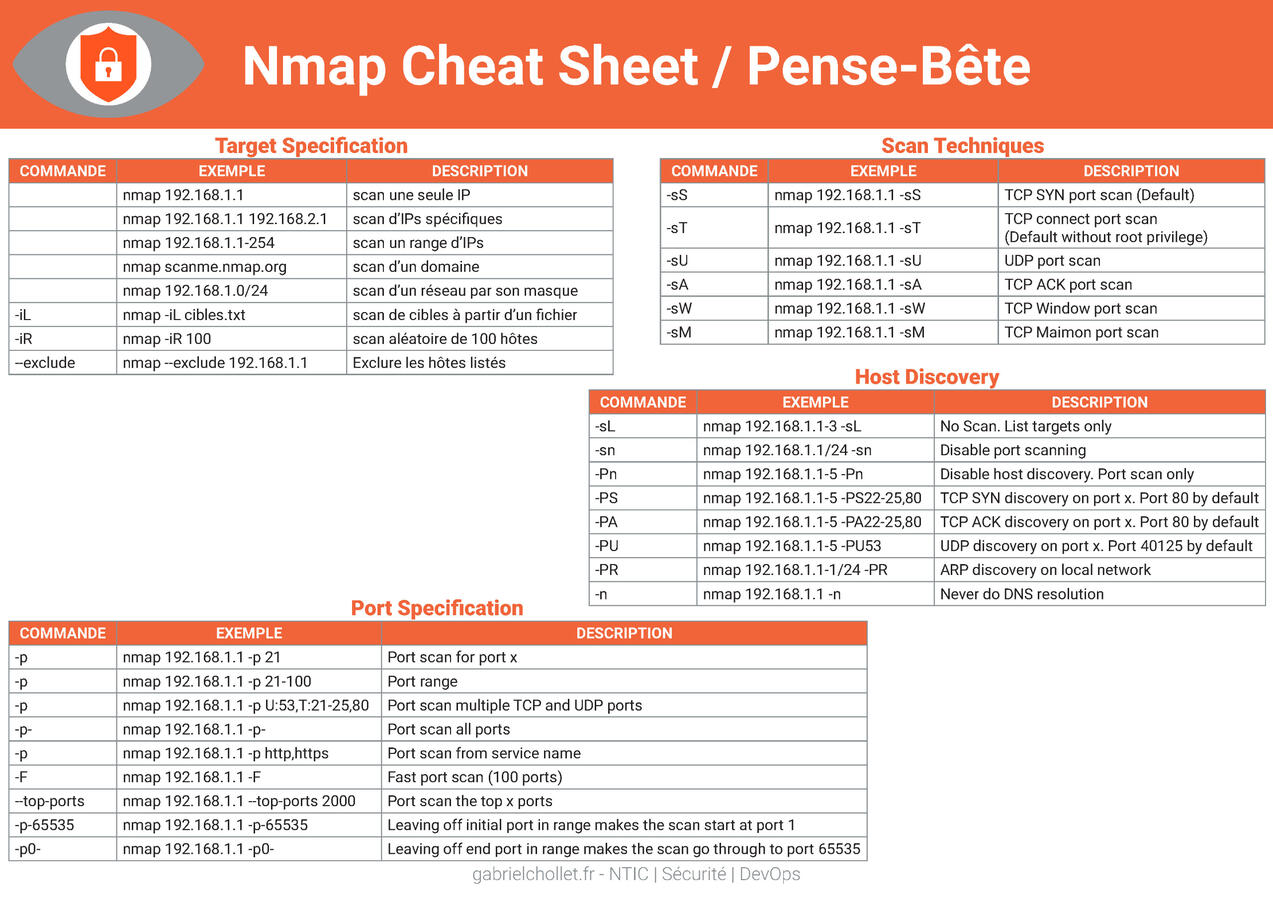

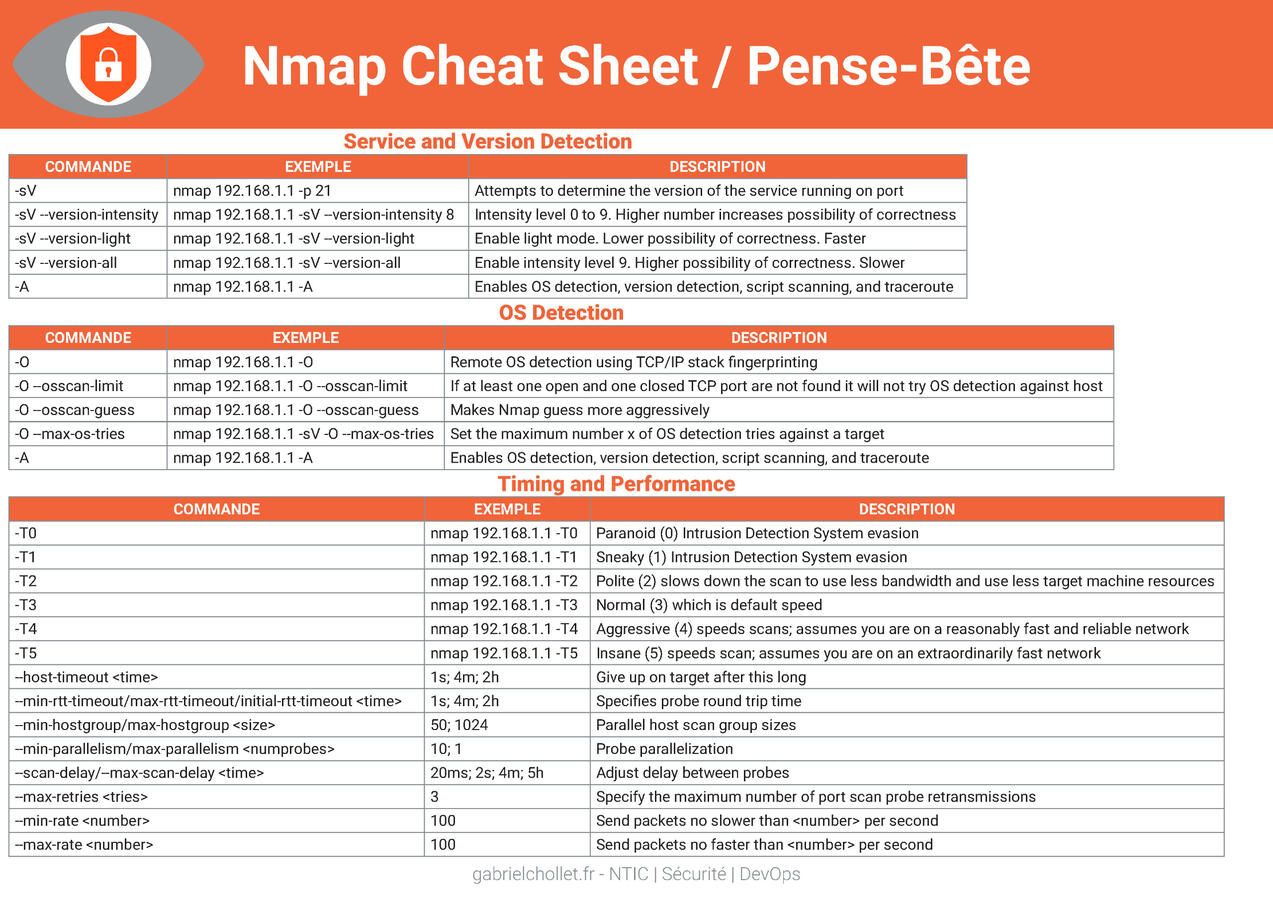

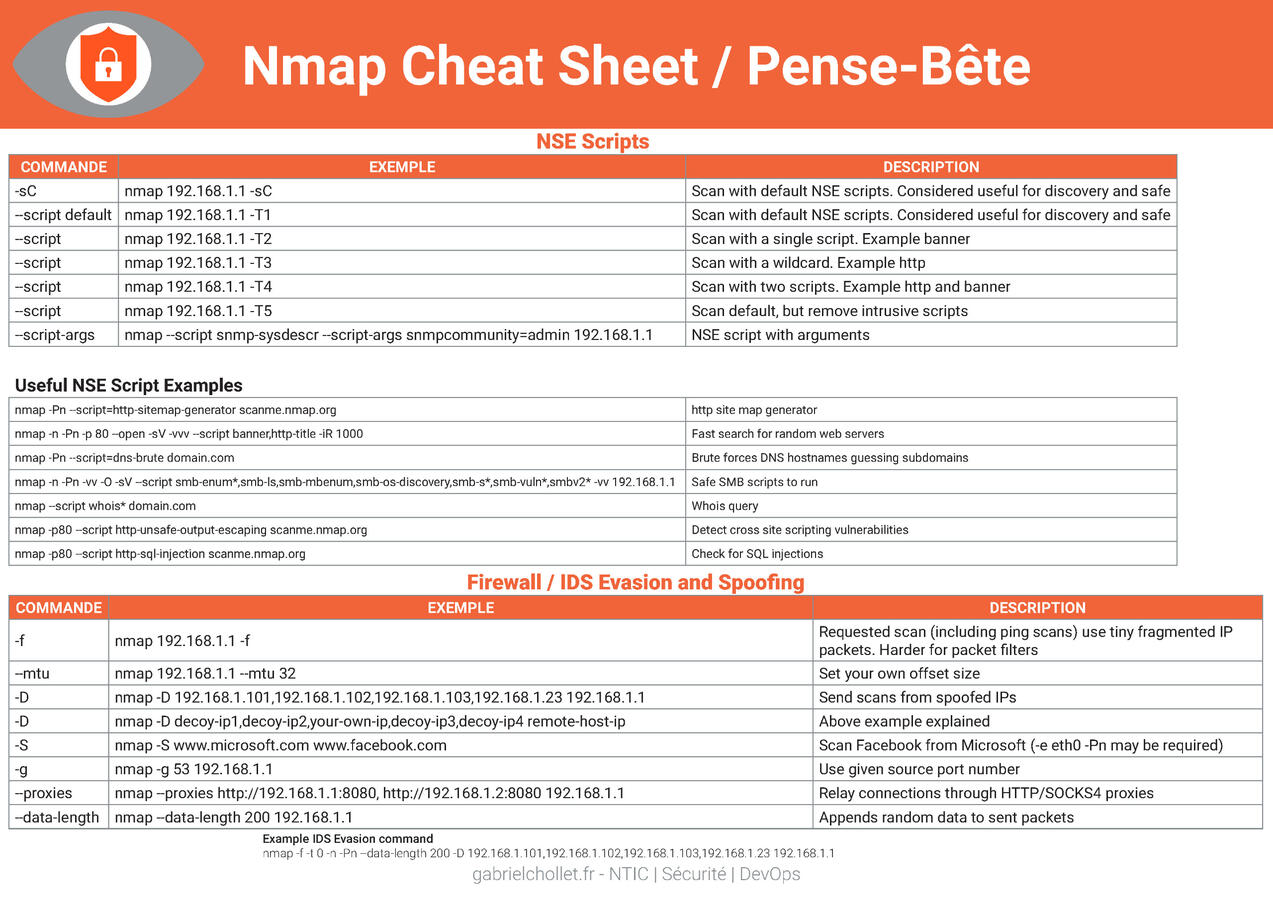

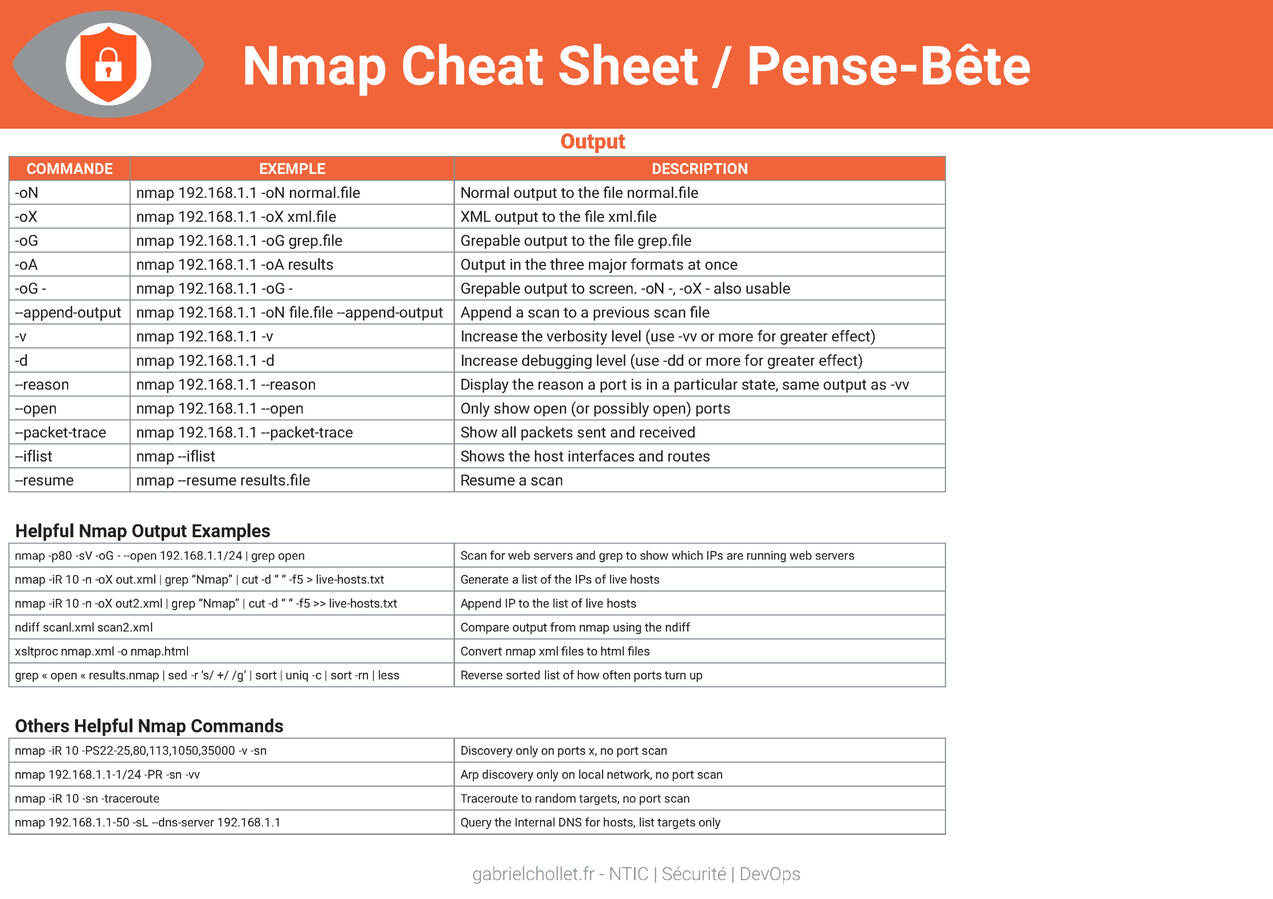

NMap Cheat Sheet

CyberMalveillance

Guide de sensibilisation

Digital Forensic

Registre des traitements de la CNIL

L’ANSSI a publié un guide très intéressant, celui-ci peut nous aider à faire la cartographie de systèmes d’information.cliquer ici pour aller voir l'article sur le site de l'ANSSIBien que ce guide soit à destination des OIV / OSE, il reste très utile pour tous les systèmes d’information, et pour tous les responsables qui souhaitent apporter une démarche visant à sécuriser au mieux leur SI.

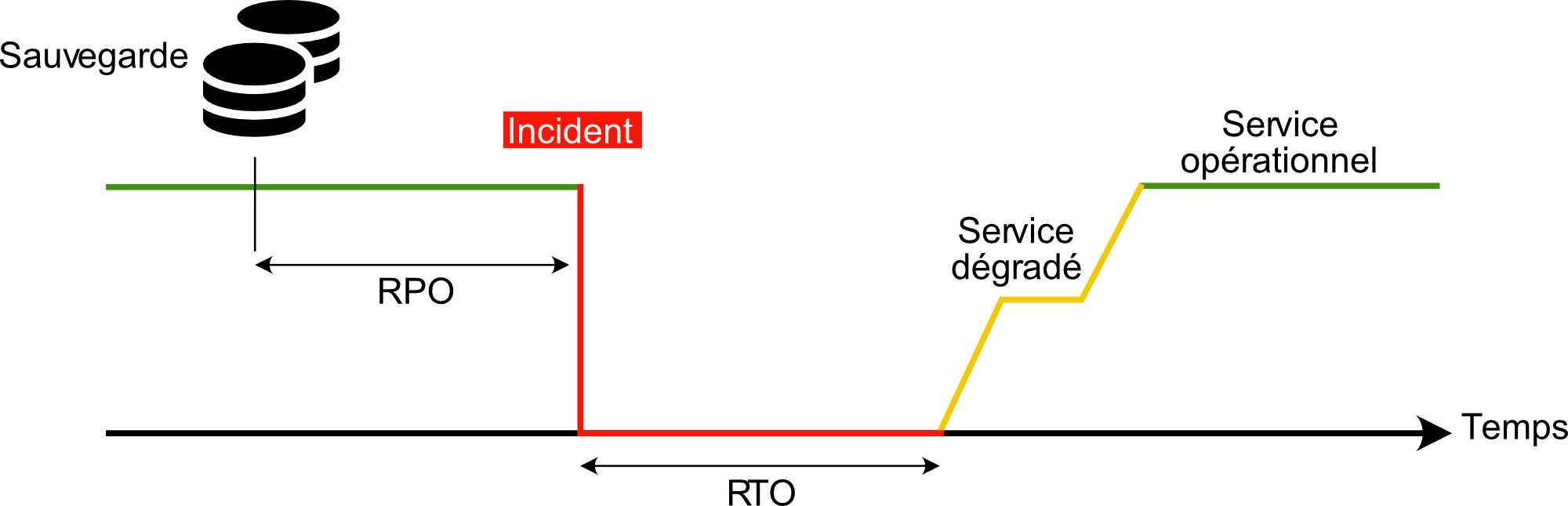

Les événements actuels ont mis à l’épreuve certains services des entreprises, nous allons nous attarder sur le système d’information, c’est le nerf de la guerre pour beaucoup d’organisations et c’est aussi ma spécialisation.Nous allons déjà établir un glossaire sur les différents acronymes :

| Acronyme | Signification |

|---|---|

| PCA | Plan de Continuité d’Activté |

| PRA | Plan de Reprise d’Activité |

| MCO | Maintien en Condition Opérationnel |

| RPO | Recovery Point Objective / Perte de Données Maximale Admissible (PDMA) |

| RTO | Recovery Time Objective / Durée Maximale d’Interruption Admissible (DMIA) |

RTO – Durée Maximale d’Interruption Admissible (DMIA)

Le RTO est un objectif, pour l’atteindre, de nombreuses organisations définissent des solutions types en fonction des délais de reprise attendus. Il s’agit donc bien d’un délai de base, il est utilisé dans la mise en place d’un PRA ou PCA, de même que le RPO, et c’est ce qui permet d’orienter l’entreprise sur son choix de PRA. En effet plus le délai sera court, plus les moyens à mettre en oeuvre seront conséquents, en gros plus le RTO est court, plus ça va coûter cher.De mon point de vue c’est une notion très importante à faire comprendre aux décisionnaires, car déjà il faut admettre qu’il va y avoir des interruptions de service et nous devons mettre en place des mesures en accord avec les objectifs fixés par la stratégie de l’entreprise. Bien évidemment le RTO pourra / sera différent suivant les services (mail, paie, ressources humaines, compta, fichiers, métiers, etc.)Si vous définissez des RTO différents suivant les services de votre organisation, il faudra prendre le RTO le plus long et le majorer des autres RTO pour obtenir un RTO sur l’entièreté de l’entreprise. Si au début cela peut sembler empirique, avec l’expérience et les exercices de mise en pratique, il évoluera et s’ajustera.

RPO – Perte de Données Maximale Admissible (PDMA)

La perte de données maximale admissible, en anglais RPO quantifie les données qu’un système d’information peut être amené à perdre par suite d’un incident. Usuellement, elle exprime une durée entre l’incident / sinistre provoquant la perte de données et la date la plus récente des données qui seront utilisées en remplacement des données perdues. Cette durée est exprimée généralement en heures ou minutes.Le RPO est souvent déterminé par la fréquence et la nature des sauvegardes effectuées sur les ressources informatiques. Toutefois, les données utilisées en remplacement des données perdues ne proviennent pas nécessairement d’une sauvegarde/restauration. Elles peuvent par exemple être reconstruites à partir de journaux de transactions, être issues d’une réplication, d’une copie ou d’un rejeu différé…Tout comme le RTO, le RPO permet de faire comprendre qu’en cas de crash nous pouvons perdre des données, certains considèrent que c’est une perte d’intégrité, car les données ne seront plus “justes” avec la réalité, si nous prenons l’exemple des transactions bancaires l’impact serait terrible…C’est le cas typique où l’on devient paranoïaque et que l’on en arrive à du “ceinture, bretelles, épingle à nourrice, corde à linge, élastique …” c’est aussi pour cela que l’on voit que les bases de données transactionnelles ont de beaux jours devant elles, je vous invite à approfondir les quatre propriétés ACID qui est un acronyme résumant les quatre propriétés élémentaires d’une transaction au sein d’une base de données : Atomicité, Cohérence, Isolation, Durabilité. De par mon expérience j’ai déjà rencontré des DBA qui reconstruisent des données à partir des journaux de transaction des SGBD (Système de gestion de base de données) en cas de corruptions, il existe aussi des mécanismes intégrés aux SGBD pour contrôler et restaurer automatiquement la cohérence des données.

MCO – Maintien en Condition Opérationnel

Le MCO est l’ensemble des mesures prises pour garantir de la résilience : la capacité à encaisser des incidents “mineurs” sans impact fort sur la qualité de service habituelle. Dans le cadre d’un PCA, le MCO couvre la stratégie de sauvegarde utilisée et la méthodologie de déploiement de celle-ci sur un environnement dégradé, de la réplication de la configuration des équipements, mais aussi, dans le cadre d’une production continue, du remplacement des pièces défectueuses, du diagnostic des pannes, de la formation et de la documentation.L’exemple en cohérence avec l’actualité a été pour beaucoup d’entreprises de basculer tous les collaborateurs pour lesquels cela a été possible, en télétravail, ici le fait de ne pas pouvoir venir travailler n’est pas un impact majeur, car ces entreprises avaient déjà les moyens techniques en place, il a juste suffi de les activer et/ou configurer. A contrario s’il avait fallu déployer des moyens techniques dans l’urgence pour permettre ce télétravail, là nous aurions été dans un PCA.

PRA – Plan de Reprise d’Activité

Le PRA est une procédure qui permet aux entreprises de reprendre vite leurs activités après avoir vécu un sinistre majeur (inondation, incendie, perte de données vitales, etc.), il s’agit d’un document qui décrit les démarches à suivre afin de reconstruire son système d’information et de minimiser les effets négatifs. Ici ce n’est pas une méthode, c’est vraiment comme une documentation technique à suivre pas à pas avec des actions à réaliser et des étapes à suivre, il est fortement recommandé de jouer son PRA au moins une fois par an pour que les équipes soient prêtes le jour “J”.Le PRA permet donc de répondre à un risque avec impact à long terme : Fournir une procédure pour assurer un redémarrage ordonné et aussi rapide que possible les activités essentielles de l’entreprise en cas d’incident majeur/catastrophe.

PCA – Plan de Continuité d’Activé

Le PCA doit assurer la continuité des services de l’entreprise en cas de panne ou d’accident majeur. Ce dernier a pour but aussi de diminuer au maximum le temps d’interruption ainsi que d’éviter les pertes de données. L’objectif du PCA est de répondre à un risque avec impact à court terme : Fournir les procédures nécessaires pour maintenir les activités essentielles de l’entreprise suite à une importante perturbation.

En résumé

Il est essentiel de ne pas confondre PCA et MCO, le PCA est vraiment orienté pour les pannes majeures alors que le MCO c’est pour le “courant” de tous les jours. Le PRA est aussi souvent associé avec le PCA, car ils sont tous les deux sur des cas de sinistres très impactant, à ceci près que le PCA est sur du court terme alors que le PRA est sur du long terme, par exemple activé un site de repli implique le déménagement des personnels, c’est quelque chose qui va durer facilement plusieurs jours, le temps de rétablir le site principal, ce n’est pas l’affaire de quelques heures.Bref nous voyons bien que le but est de maintenir la continuité du système d’information et cela peut passer par une reprise après une interruption plus ou moins longue avec une possible perte de données.

MCO : maintenir sur impact “mineur”, le plus courant dans un service informatique finalement, remplacer un disque dur, ouvrir un accès VPN pour un collaborateur à distance, nœud d’un cluster qui tombe, remplacement d’un équipement réseau, mais aussi restauration temporaire sur un environnement dégradé pour maintenir le service, ici il y du suivi de procédure et de la manipulation par des administrateurs ;

PRA : reprise de l’activité après un crash majeur (notion de RTO et RPO) avec un impact à long terme, un incendie sur le site principal qui oblige le déménagement vers un site de repli par exemple, ici il y du suivi de procédure et de la manipulation par des administrateurs et des opérateurs ;

PCA : assurer la continuité d’activité avec un accident majeur, la perte du local technique n°1 avec la bascule automatique sur le local technique n°2 par exemple. Celle-ci peut/doit être automatique.

Je me sers assez souvent d’illustrations pour mieux expliquer mes propos, tout le monde connaît l’adage : une image vaut mille mots. Oui, mais où trouver des objets graphiques ?Voici une liste bien évidemment non exhaustive dont je me sers et que je vous partage :

Plutôt qu'un long discours, voici une infographie particulièrement éloquente sur ce sujet. Bien que Wordpress ne soit pas un mauvais outil, loin de là, il demande beaucoup (trop pour de plus en plus d'adminsys) d'effort pour maintenir un niveau de sécurité acceptable.Si à la base il a été conçu pour du blog, il a rapidement été hacké pour parvenir à rapidement déployer tout type de site internet. Et c'est vrai qu'il est simple, il y a aussi beaucoup de ressources pour le modifier et se l'approprier. C'est en partie pour cela qu'il a été adopté à grande échelle par bon nombre de personnes désirant se mettre en avant ou mettre en avant leur business. Beaucoup d'entreprise dans la communication, vu la facilité de cette solution, se sont improvisés webmaster, et bien souvent au détriment de la sécurité, car rappelons-le Wordpress n'est ni security by design, ni même privacy by design... alors que c'est le maitre mot aujourd'hui, qui plus est depuis l'avènement du RGPD. Et quand bien même certains développent des plugins pour y parvenir, les plugins, qui sont l'une de force de cet outil, sont aussi l'une de ses faiblesses.Les statistiques montrent que 8 % des sites Web WordPress sont piratés en raison de la faiblesse des mots de passe. Il est donc important d'utiliser des mots de passe complexes pour s'assurer que votre site Web n'est pas vulnérable. Selon un rapport de Sucuri, 61 % des sites Web WordPress infectés n'étaient pas à jour.Et selon WP White Security, 30,95 % des 1 million de sites Web les plus visités par Alexa utilisent la version 3.6 obsolète de WordPress, ce qui les rend vulnérables aux tentatives de piratage. Vous devez vous assurer que votre site utilise la dernière version de WordPress. Cela vous permettra de corriger les éventuels bugs et de garder votre site Web sécurisé.Selon WPScan, 52 % des vulnérabilités de WordPress sont dues aux plugins WordPress. Et dans une étude, il a été rapporté que 4000 sites web ont été infectés par des logiciels malveillants à cause d'un faux plugin de référencement. Avant d'installer un plugin, vous devez vous assurer qu'il provient d'une source fiable, qu'il est compatible avec la dernière version de WordPress et qu'il est à jour.Selon WordFence, il y a près de 90 000 attaques par minute sur les sites Web WordPress. Une étude a révélé qu'il existe 3 972 vulnérabilités connues de WordPress. Parmi celles-ci, 52 % sont dues à des plugins WordPress, 37 % à des fichiers de base de WordPress et 11 % à des thèmes WordPress.Les autres vecteurs d'attaque sont les suivants :

Injections de bases de données

Exploitation des téléchargements

Requêtes intersites

Contournement d'authentification

Déni de service

Divulgation du chemin d'accès complet

Savez-vous que la fuite des documents du Panama, dans laquelle 4,8 millions d'e-mails ont été exploités, était due à la vulnérabilité d'un plugin WordPress. Les infections de logiciels malveillants les plus courantes sur WordPress sont les portes dérobées, les téléchargements de type "drive-by", les piratages pharmaceutiques et les redirections malveillantes.Selon Sucuri, 83% de tous les sites web basés sur le CMS, qui sont piratés, sont construits sur WordPress.

39 % des sites WordPress piratés utilisent des versions obsolètes du logiciel.

L'Agence Nationale pour la Sécurité des Systèmes d'Information (ANSSI) a publié un guide avec toutes les recommandations à appliquer. C'est un ouvrage qui n'est pas limité à WordPress. Le guide est disponible ici

D'autres sources :

kinsta

Wordfence

cpomagazine

CISO Times

En conclusion :

Si votre site internet n'a pas vraiment d'importance, car l'impact d'une indisponibilité / attaque / fuite de données est un risque que vous acceptez de prendre, quand bien même vous seriez tenu de vous acquitter de vos responsabilités au niveau du RGPD (le montant des sanctions pécuniaires peut s'élever jusqu'à 20 millions d'euros ou dans le cas d'une entreprise jusqu'à 4 % du chiffre d'affaires annuel mondial. Ces sanctions peuvent être rendues publiques.)Eh bien même dans ce cas-là, Wordpress ne peut être recommandé, au contraire il est préjudiciable voir très dangereux d'emprunter cette voie, surtout que maintenant, beaucoup d'autres outils, plus simples et répondant au security by design, existent et sont de plus en plus utilisés, et c'est bien pour une raison, aujourd'hui il n'est pas possible de garantir un niveau de sécurité acceptable pour Wordpress.

L’auto-hébergement est la pratique consistant à héberger et à gérer localement des applications au lieu de les louer à des fournisseurs de SaaS. Voici une liste de services réseau et d’applications web en logiciels libres qui peuvent être hébergés localement :

logiciels libres : https://github.com/awesome-selfhosted/awesome-selfhosted

logiciels non-libres : https://github.com/awesome-selfhosted/awesome-selfhosted/blob/master/non-free.md

Pour les administrateurs système : https://github.com/n1trux/awesome-sysadmin

Pour les dev : https://github.com/sindresorhus/awesome

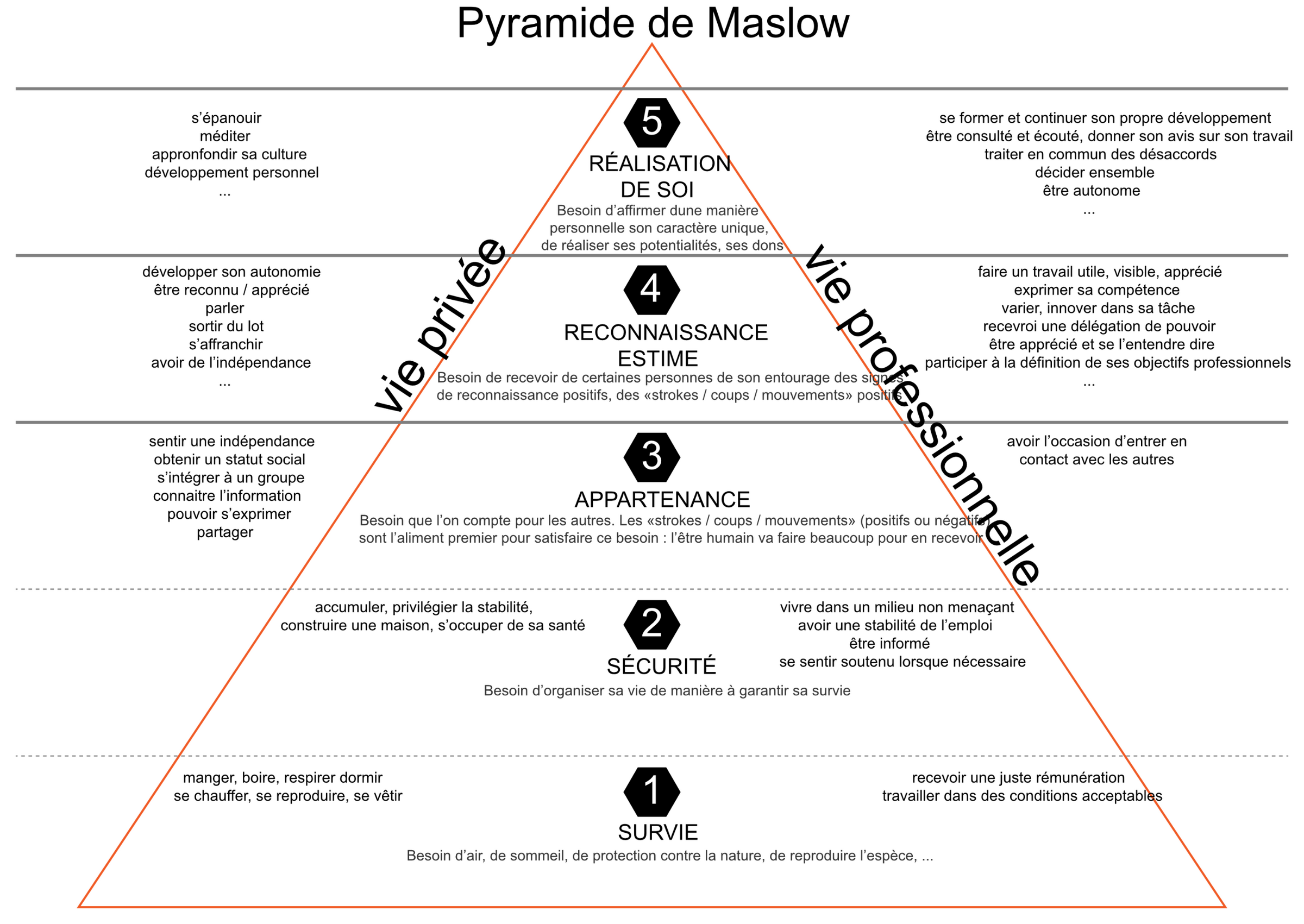

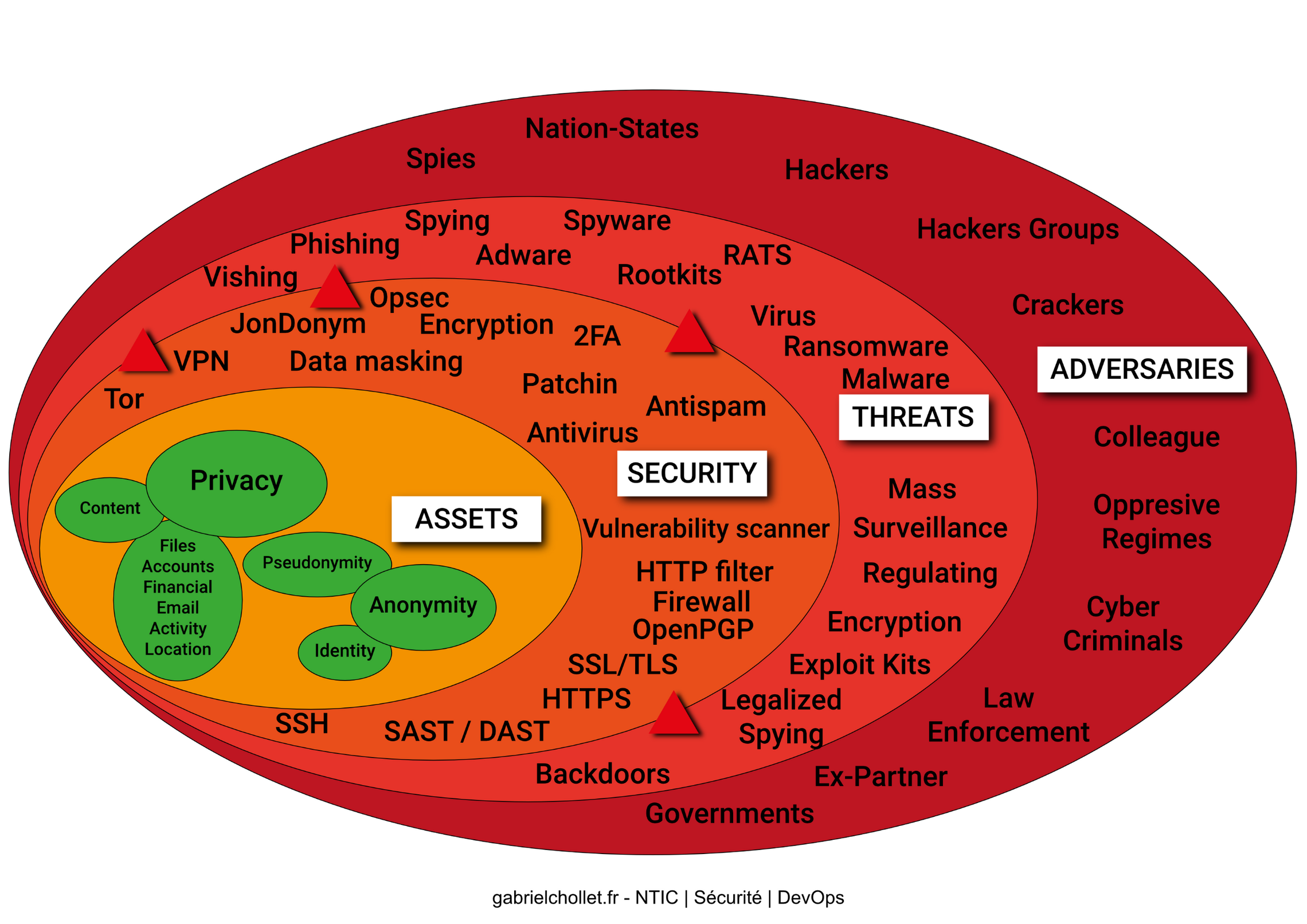

Si nous sommes tous d’accord pour dire que l’une des failles majeures est l’utilisateur, nous devons aussi nous rappeler du pourquoi il est ou peut devenir un danger pour notre système d’information.Il peut être négligeant, mais est-ce que nous nous efforçons de le sensibiliser régulièrement et de différentes manières, de façon à arriver à l’interpeller et à bien lui faire prendre conscience des enjeux ?Il peut aussi devenir déloyal et à la recherche de revanche, etc.Le but de cet article est de revenir sur une illustration bien connue : la pyramide des besoins d'Abraham Maslow.

"Connais ton ennemi et connais-toi toi-même ; eussiez-vous cent guerres à soutenir, cent fois vous serez victorieux"

(Article 3) - Sun TzuL'Art de la guerre

L’utilisateur peut devenir un “ennemi” de la sécurité du système d’information, c’est pourquoi il nous est nécessaire d’apprendre à le connaitre, à nous connaitre, et à prendre du recul pour y parvenir, devenir presque une machine où seule la logique compte, oublier les sentiments, se protéger de nous-même.Il s’agit là d’un exercice difficile, mais au combien efficace. Nous comprenons aisément qu’un utilisateur peut être corrompu si ces besoins primaires ne sont pas comblés, plus difficilement que parmi ses besoins se trouve par exemple le fait d’être consulté et écouté, en fin de compte il a besoin d’être valorisé. Est-ce un point sur lequel nous faisons attention, est-ce un point sur lequel nous avons averti notre Direction, l’a-t-elle bien pris en compte et quelles mesures ont été prises pour y arriver ?Finalement, cet article se résume à analyser cette hiérarchie des besoins, voir si cela s’applique dans notre contexte, et surtout comment faire en sorte que les utilisateurs se sentent bien dans l’entreprise, ceci afin de s’attacher leur loyauté et leur implication dans la vie de l’entreprise. Cela amènera indubitablement à la prise de conscience de protéger naturellement l’environnement dans lequel ils se sentent bien.